Что такое основы кибербезопасности?

Слово основы кибербезопасности можно разделить на два разных слова, а именно кибер означает «вещи, прямо или косвенно связанные с компьютерами», а слово «безопасность» означает «защищать вещи от неправомерного использования». Такие термины, как компьютерная безопасность или ИТ-безопасность, являются псевдонимами основ кибербезопасности.

По словам непрофессионала, основы кибербезопасности - это шаги, предпринимаемые для защиты важной информации от любой кражи или повреждения оборудования, программного обеспечения, а также информации, содержащейся в них. Жизненно важная информация может быть взломана (т.е. получить доступ без каких-либо привилегий) хакером, т.е. человеком, который осуществляет взлом. Этот хакер может быть вам известен или анонимным. Существует два типа хакеров: хакер в белой и черной шляпе.

Хакеры White-Hat - это, как правило, люди, которые вам известны и позволяют вам знать лазейки и уязвимости в вашей системе. Их также называют этическим хакером. Они обычно нанимаются корпоративной компанией, чтобы найти недостатки в их системе.

В отличие от основ кибербезопасности, хакер в черной шляпе - это люди, которые занимаются хакерством, чтобы получить прибыль (или ради забавы или мести) от жизненно важной информации. Эта важная информация может быть индивидуальной конфиденциальной информацией, такой как банковские реквизиты, доступ к электронной почте и т. Д., Или конфиденциальной информацией компании, такой как доступ к защищенному серверу и т. Д.

Взлом может быть разделен на различные типы, такие как:

- Социальная инженерия

- Backdoors

- Атака отказа в обслуживании (DoS)

- подслушивание

- Подделка

- Фишинг

Социальная инженерия - это навык, с помощью которого хакер получает жизненно важную информацию, просто общаясь с жертвой. Например, при общении с другом вы раскрываете учетные данные электронной почты, которые услышал неизвестный человек прямо за вами (показано на скриншоте 1).

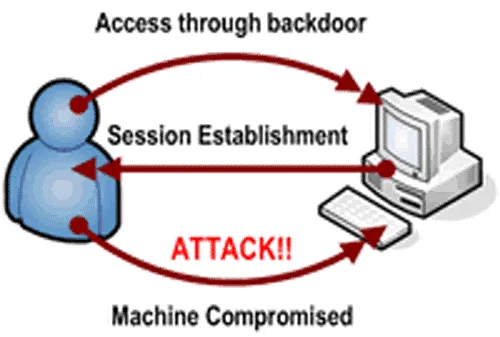

В реальном сценарии бэкдоры означают предоставление секретного входа и выхода из жизненно важного ресурса. С точки зрения компьютерных систем, бэкдор - это любой секретный метод обхода обычной проверки подлинности или основ кибербезопасности. Эти бэкдоры могут существовать по нескольким причинам, таким как плохой дизайн системы или преднамеренное добавление проектировщиком, который держится в секрете для себя или который мог быть добавлен позже уполномоченной стороной для обеспечения законного доступа к системе.

Атаки типа «отказ в обслуживании» (DoS) - это атаки, которые не предусматривают доступ к компьютерам или сетевым ресурсам авторизованным пользователям. Например, взломщик может вводить неправильный пароль несколько раз, так что учетная запись блокируется или машина / сеть могут быть перегружены до такой степени, что все авторизованные пользователи не смогут получить доступ к ресурсам. В таком случае атака выполняется хакером с одного компьютера, то есть с одного IP-адреса. Это можно сделать, заблокировав определенный IP-адрес с помощью брандмауэра. Однако может быть сценарий, когда атака осуществляется хакером с нескольких компьютеров. Это называется атакой с распределенным отказом в обслуживании (DDoS).

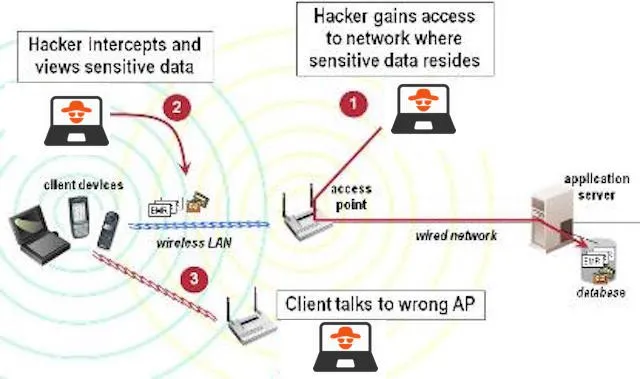

Термин подслушивание означает тайное прослушивание разговора. С точки зрения компьютерной безопасности это обычно выполняется между базовыми узлами Cybersecurity в сети (показано на снимке экрана 4). Например, существует программа под названием «Плотоядное животное», которая используется ФБР (Федеральное бюро расследований) для прослушивания системы ISP (интернет-провайдеров).

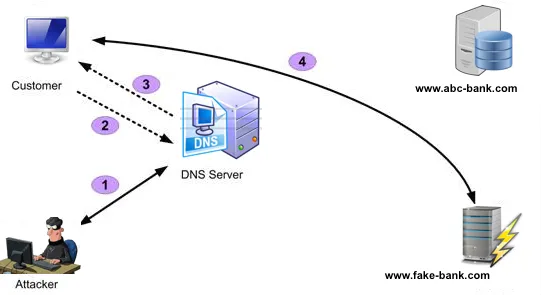

Термин «подделка» означает имитацию чего-либо, преувеличивая его характерные черты с некоторой личной выгодой или прибылью. Подделка идентификатора пользователя может быть описана как ситуация, в которой один человек или программа успешно маскируется (значит, притворяется кем-то, кем не является) под фальсификацией данных. Например, для совершения звонка хакером (утверждающим, что он является первоначальным пользователем) должностному лицу банка для проведения банковских операций.

Рекомендуемые курсы

- JIRA Обучение

- Онлайн курс по Java EE / J2EE

- Профессиональная сборка и обучение кабельных устройств

- Общая сетевая программа

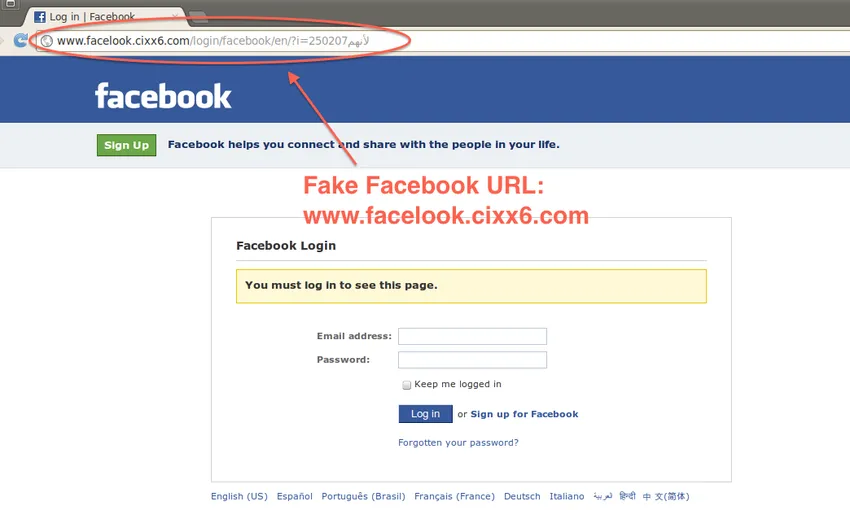

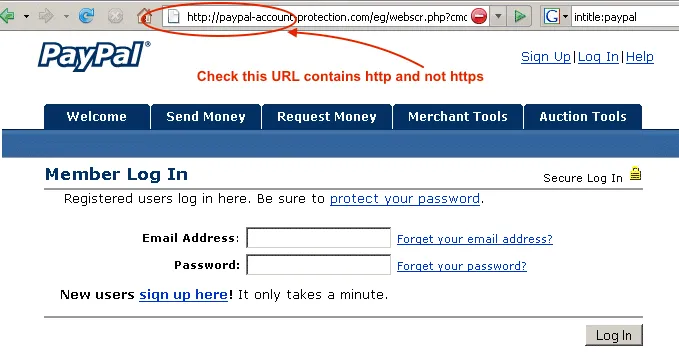

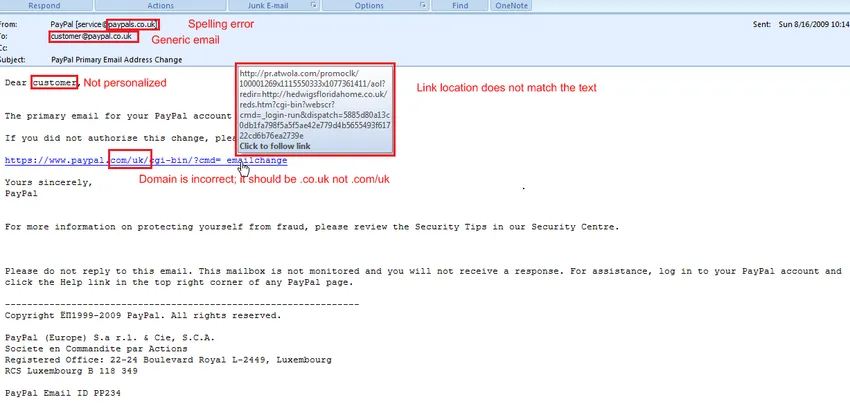

Фишинг - это мошенническая практика отправки электронных писем от известных компаний с целью побудить людей раскрывать личную информацию, такую как имя пользователя, пароли, данные кредитной карты и т. Д., В Интернете. Обычно это осуществляется путем подделки электронной почты или обмена мгновенными сообщениями. Обычно он направляет пользователей на веб-сайт, который выглядит законным, но на самом деле является поддельным и контролируется хакером. Пользователь вводит конфиденциальные данные на фальшивом веб-сайте, тем самым становясь жертвой фишинга. Скриншот 6 показывает, как создается фишинговый сайт Facebook.

Лучший способ обезопасить себя от взлома - не использовать компьютеры! Это означает, что вы будете изолированы от информации о шоссе, называемой «Интернет». Это кажется невозможным подходом, чтобы оставаться в безопасности. Существует другой подход к обеспечению безопасности, принимая меры предосторожности при работе с компьютерами.

Советы по личной безопасности

Ниже приведены несколько советов и рекомендаций по личной безопасности, которые могут помочь вам взломать.

1. Беспроводная домашняя кибербезопасность

- Wi-Fi всегда имеет пароль по умолчанию на начальном этапе установки. Измените пароль по умолчанию для Wi-Fi. Пароль должен быть надежным, иметь алфавит (как в верхнем, так и в нижнем регистре), цифры, специальные символы и должен содержать не менее восьми символов.

- Всегда включайте совместимое шифрование WPA2 (Wireless Protected Access) / WEP (Wired Equivalent Privacy) для Wi-Fi. Лучше использовать некоторое шифрование, чем не использовать ни одно.

- Измените имя сети по умолчанию. Это связано с тем, что сети по умолчанию более подвержены взлому.

- Включить фильтрацию MAC-адресов. Этот механизм позволяет Wi-Fi работать только с зарегистрированным MAC-адресом.

- Не подключайтесь автоматически, чтобы открыть сеть Wi-Fi, поскольку такие сети более уязвимы для взлома.

- Выключите сеть в течение длительных периодов неиспользования.

2. Важность кибербезопасности в социальных сетях:

- Будьте осторожны при переходе по ссылкам, которые вы получаете в сообщениях от неизвестного отправителя. Это связано с тем, что ссылки могут перенаправлять на фишинговый сайт.

- Знай, что ты написал о себе. Некоторые люди публикуют конфиденциальные данные, такие как личный контактный номер или адрес в социальных сетях, таких как Facebook, Twitter и т. Д., Что может быть опасно.

- Не верьте, что сообщение действительно от того, от кого оно говорит. Это может быть подмена контента, который претендует на то, чтобы быть оригинальным отправителем.

- Не позволяйте социальным сетям, таким как Facebook, Twitter, LinkedIn и т. Д., Сканировать вашу адресную книгу электронной почты. Это также может дать возможность читать содержимое электронной почты.

- Напечатайте адрес своего сайта социальной сети прямо в браузере, а не нажимайте на ссылку, поскольку это может быть фишинговый сайт, ожидающий получения ваших конфиденциальных данных.

- Будьте внимательны к тому, кого вы принимаете в друзья в социальной сети. Если вы добавите неизвестного человека в социальную сеть, то это может стать отправной точкой для взлома.

- Тщательно выбирайте свои социальные сети. Понять политику конфиденциальности.

- Будьте осторожны при установке дополнительных приложений на своих сайтах, так как это дополнение может быть троянами, которые могут получить доступ к вашей системе.

3. Интернет-банк Важность кибербезопасности:

- Регулярно контролируйте свой аккаунт.

- избегайте кликов по электронной почте. Такая электронная почта может быть фишинговой ловушкой и может доставить вам большие неприятности.

- Регулярно меняйте свои пароли и всегда используйте надежный пароль.

- Получите доступ к своим аккаунтам из безопасного места, такого как Firefox, а не Internet Explorer.

- Не поддавайтесь соблазну, если вы получите электронное письмо, SMS или телефонный звонок, обещающий вознаграждение за предоставление вашей личной информации, поскольку это может быть социальный подход к взлому.

- Убедитесь, что вы используете только официальные санкционированные банком приложения.)

4. Важность кибербезопасности мобильного телефона:

- Всегда используйте шаблон, PIN-код или пароль для блокировки вашего устройства. Если устройство украдено и не защищено паролем, то хакер может использовать устройство не по назначению.

Скриншот 11

Скриншот 11

- Автоматическая блокировка телефона, чтобы сохранить его в безопасности.

- Для защиты данных устройства следует использовать программное обеспечение для защиты данных.

- Постоянно обновляйте приложения и программное обеспечение устройства и всегда обновляйте их с подлинного веб-сайта / источника.

5. Дети заботятся об основах кибербезопасности:

- Поговорите со своими детьми о защите их личной информации, следите за «бесплатными» вещами и используйте надежные пароли электронной почты.

- Посоветуйте детям использовать защитное программное обеспечение для сканирования любых загруженных программ.

- Следите за своими детьми P2P (Peer-2-Peer) деятельности или привычки совместного использования файлов.

- Научите их о фишинге, используя демонстрацию.

- Научите детей, какие приложения они устанавливают.

Первый источник изображения: pixabay.com

Рекомендуемые статьи

Вот несколько статей, которые помогут вам получить более подробную информацию о типах кибербезопасности, поэтому просто перейдите по ссылке.

- 13 Знаете ли вы 13 полезных типов правил этикета электронной почты

- 32 Важные инструменты кибербезопасности, о которых вы должны знать

- Роль кибербезопасности в нашей жизни

- Вы знали? 4 вредных типа киберпреступности в Индии

- Кибер-маркетинг