Сертифицированный этический хакер - люди часто говорят о том, что сайт «взломан», и вы, возможно, видели новости о том, как популярные сайты были взломаны группой людей или отдельным лицом. В кибермире людей, которые совершают такие «преступные» действия, называют хакерами. Это могут быть интеллектуальные программисты или сетевые администраторы, которые могут делать это ради острых ощущений, либо украсть информацию, либо взять под контроль веб-сайт или портал.

Чтобы найти лазейки в системе или свойстве, лучший способ - нанять вора и выяснить это. В области информационных технологий компании обнаруживают лазейки и недостатки в веб-сайтах, используя этических хакеров. Они обучены сертифицированными людьми с многолетним опытом в обнаружении лазеек, чтобы компании могли быстро их подключить и предотвратить огромные потери в случае неожиданного взлома или вирусной атаки на сайт.

Серьезность кибератак можно оценить по плану действий Белого дома США, направившему 19 миллиардов долларов на инициативы в области кибербезопасности, включая обучение потребителей использованию двухфакторной аутентификации. Это следует из недавнего взлома, который скомпрометировал личные данные граждан США - в ноябре федеральные власти обвинили трех человек в проникновении в системы девяти финансовых учреждений, включая JP Morgan, Dow Jones, Scottrade и eTrade, подвергая риску данные 100 миллионов клиентов.

Исследование, проведенное Институтом Ponemon в 2014 году, показало, что средняя стоимость утечки данных для пострадавшей компании составляет 3, 5 млн долларов.

Во многих отраслевых исследованиях и отчетах об опросах отмечается рост нарушений безопасности на веб-сайтах и в компьютерных сетях, что увеличивает возможности для обученных или лицензированных этических хакеров.

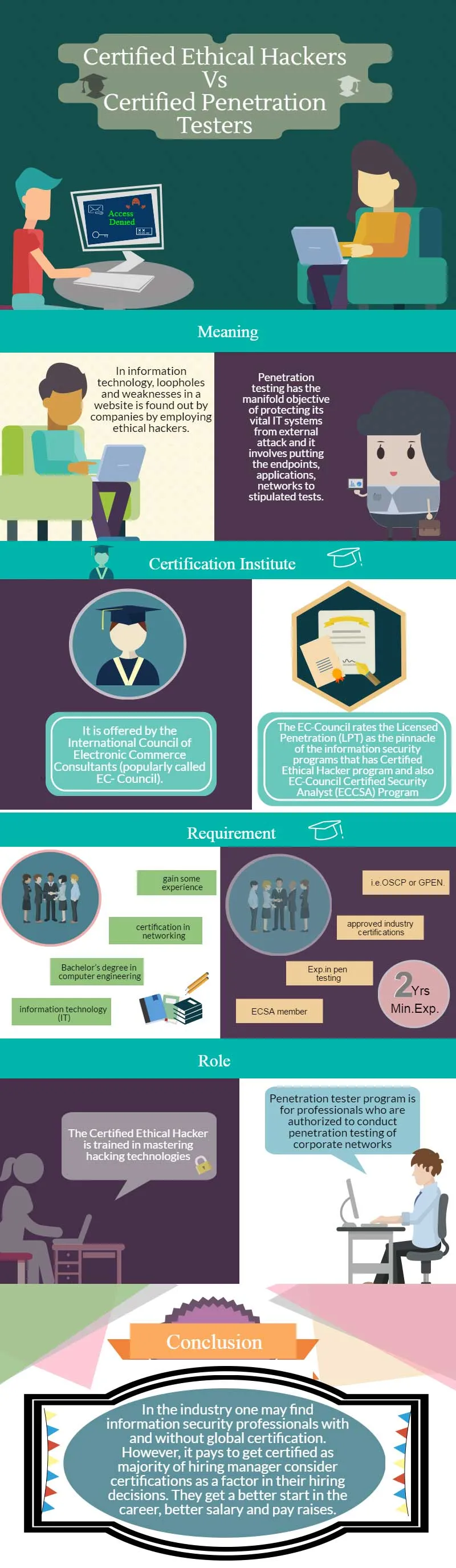

CEH против CPT Инфографика

Как стать сертифицированным этическим хакером?

Есть много учреждений, предлагающих курсы обучения хакеров, но в конечном итоге это должно привести к тому, что вы получите сертификат Certified Ethical Hacker (CEH), предлагаемый Международным советом консультантов по электронной торговле (обычно называемый EC-Council).

Для любого человека непросто стать этическим хакером или сертифицированным этическим хакером, поскольку предыдущий опыт работы в ИТ-индустрии является обязательным требованием для любого формального образования в этой области. В идеале этический хакер должен иметь опыт программирования со степенью бакалавра в области компьютерной техники или информационных технологий (ИТ). Первый шаг - получить сертификацию в сети, получить некоторый опыт в этой области, прежде чем идти на сертификацию Cisco CCNA (Cisco Certified Network Associate). Это сертификат, который подтверждает способность специалиста понимать настройку, работу, настройку и устранение неполадок коммутируемых и маршрутизируемых сетей среднего уровня, а также включает проверку и реализацию соединений через удаленные узлы с использованием WAN.

После этого лучше получить дополнительные сертификаты в Securty, CISSP или TICSA. Это позволит человеку получить должность в области информационной безопасности. На этом этапе будет лучше получить опыт тестирования на проникновение. Тест на проникновение подразумевает оценку безопасности внедрения ИТ в организации. Это делается с целью выявления уязвимостей, присутствующих в сети. В число уязвимых областей входят серверы, операционные системы, беспроводные сети, мобильные устройства, сервис, конфигурации и приложения. Эти тесты могут быть выполнены вручную или с помощью автоматических программ.

После этого, получив большую известность в отрасли, можно попытаться получить международную сертификацию Сертифицированного этического хакера (CEH), предоставленную Международным советом консультантов по электронной торговле (EC-Council). Согласно EC, программа Certified Ethical Hacker - это вершина самых востребованных программ обучения специалистов по информационной безопасности.

Помимо сетевых уроков, этический хакер должен обладать знаниями о командах и дистрибутивах Unix / Linux, программировании на C, LISP, Perl или Java. Знание баз данных, таких как MySQL, также пригодится этическим хакерам.

Помимо технических знаний им также нужно иметь решение проблем и навыки людей или социальной инженерии. Они должны заставить людей раскрывать свои учетные данные, перезагружать или выключать системы или запускать файлы.

В этическом хакерстве есть пять этапов: 1) Разведка, 2) Получение доступа 3) Перечисление, 4) Поддержание доступа и 5) Наконец, покрытие ваших треков. Разведка включает сбор информации о предполагаемой цели злонамеренного взлома путем исследования целевой системы. Порты сканируются, чтобы найти слабые места в системе и найти уязвимости вокруг брандмауэра и маршрутизаторов. После того, как он обнаружен, хакер может определить средства доступа к системе. Есть два типа разведки - активная и пассивная.

Пассивная разведка может не иметь ничего общего с информационной безопасностью или информационными системами, но это могут быть знания о рутине компании - времени прихода и ухода сотрудников. Или это могут быть изменения интернет-протокола (IP), соглашения об именах, скрытый сервер или сети. Хакер следит за потоком данных, чтобы увидеть, в какое время происходят транзакции, и маршруты трафика.

Получение доступа к системе является наиболее важной фазой хакерской атаки. Это может происходить через локальную сеть (LAN) или Интернет, локальный доступ к ПК или даже автономный доступ. Это включает переполнение буферизации на основе стека, отказ в обслуживании (DoS) и перехват сеанса.

Этап подсчета или сканирования включает проверку сети на основе информации, собранной во время разведки. Используемые инструменты - это звонилки, сканеры портов, сетевые картографы, подметальные машины и сканеры уязвимостей.

Поддержание доступа жизненно важно, чтобы сохранить его для будущего использования. Иногда они поддерживают эксклюзивный доступ через бэкдоры, трояны, руткиты. Завершающий этап - покрытие дорожек, чтобы избежать обнаружения сотрудниками службы безопасности. Программа Certified Ethical Hacking (CEH) подробно освещает эти темы и тестируется Советом ЕС перед выдачей сертификата, который дает кандидату возможность выполнять сложные задачи в отрасли.

Экзамен проверяет знания и навыки кандидатов в следующих областях:

-

- Телеком, сети, кибер-медиа и ИТ-системы

- Иметь широкое понимание протоколов безопасности, связанных с операционными системами - MAC, Linux и Windows,

- Должен иметь возможность взломать компьютерную систему организации, чтобы оценить ее уязвимости и слабые места с должным разрешением.

- Принять превентивные и корректирующие меры против злонамеренных атак

- Они должны уметь распознавать и взламывать различные типы паролей и предотвращать атаки с использованием паролей.

- Понимать методы криптографии и шифрования с помощью инфраструктуры частного / открытого ключа.

- Они должны знать о кибератаках, включая трояны, URL-адреса, обфускацию, кражу личных данных и социальную инженерию.

Узнайте, как защитить бизнес от опасностей хакерских атак. Оцените безопасность компьютерных систем, используя методы тестирования на проникновение. Развить этические навыки взлома.

Тестирование на проникновение

Тестирование на проникновение имеет многоцелевую цель защиты жизненно важных ИТ-систем от внешних атак и включает в себя проведение конечных точек, приложений, сетей в соответствии с предусмотренными тестами. Это позволяет специалистам по безопасности заблаговременно предупредить любую возможную угрозу, предприняв корректирующие действия в случае обнаружения уязвимостей.

Регулярное ручное тестирование полезно для компаний, чтобы заранее знать, каким рискам безопасности подвергается ИТ-система. Своевременные корректирующие меры предотвращают проникновение хакеров в сеть, подвергающих риску ценные данные. Это позволяет избежать затрат, связанных с нарушением безопасности, которое может исчисляться миллионами долларов и потерей имиджа в отношении защиты данных клиента и бизнес-информации, включая данные третьих лиц. Тестирование на проникновение помогает организации соответствовать нормативным требованиям / нормам аудита, таким как GLBa, HIPAA и Sarbanes-Oxley. Компании могут сэкономить значительную сумму денег за счет штрафов, связанных с несоблюдением требований безопасности при тестировании на проникновение. Они смогут выполнить тестирование в соответствии с требованиями федеральной FISMA, PCI-DSS или NIST.

Рекомендуемые курсы

- Профессиональные веб-сервисы на курсе Java

- Сертификационный тренинг по разработке игр на C ++

- Обучение этике в Интернете

- E1261Профессиональная тренировка Vegas Pro 13

Лицензионное тестирование на проникновение в Совете ЕС

Совет ЕС оценивает Лицензионное проникновение (LPT) как вершину программ информационной безопасности, имеющих программу Certified Ethical Hacker, а также Программу сертифицированного аналитика EC-Council (ECCSA).

Экзамен LPT ЕС-Совета является наиболее сложным практическим экзаменом до выдачи сертификата. Онлайновая версия курса содержит более 39 интенсивных модулей, более 2300 слайдов, посвященных сложным аспектам тестирования на проникновение. Курс предоставляет 1100 инструментов, которые помогут им углубиться в науку о тестировании на проникновение.

Совет ЕС говорит, что экзамен LPT был разработан в сотрудничестве с малыми и средними предприятиями и специалистами-практиками по всему миру после тщательного анализа работы, роли, рабочего задания и недостатка навыков. Он моделирует сложную сеть многонациональной организации в режиме реального времени.

Онлайновая версия курса позволяет специалистам по информационной безопасности пройти тестирование на проникновение из любой точки мира и подать заявку на получение лицензии LPT. Лицензия является гарантией ваших заинтересованных сторон, что вы обладаете практическими навыками, основанными на навыках, для проведения тщательной оценки безопасности.

Критерии соответствия

Не все ИТ-специалисты имеют право подать заявку на лицензирование EC-Совета, особенно для тестирования Pen. Кандидат должен быть членом ECSA с хорошей репутацией, иметь минимальный двухлетний опыт в пентестировании, а также иметь одобренные отраслевые сертификаты, такие как OSCP или GPEN. Заявители могут напрямую обратиться в EC-Council через онлайн-форму.

Преимущества сертификации

- Сертификация позволяет кандидатам практиковаться в тестировании на проникновение и консультировании по всему миру.

- Признание отрасли в качестве специалиста по правовой и этической безопасности.

- Доступ к программному обеспечению, шаблонам и методикам испытаний Совета ЕС.

Хотя различные агентства предоставляют сертификацию, сертификация EC-Совета дает им возможность практиковать свои навыки, чтобы они могли выполнять функции лицензированного тестера на проникновение.

Хотя этические взломы и проникновение относятся к сфере информационной безопасности, они тонко различаются по своей роли и функциям. Сертифицированный этический хакер обучен владению технологиями взлома, в то время как лицензионная программа-тестер на проникновение предназначена для профессионалов, которым разрешено проводить тестирование на проникновение в корпоративных сетях.

Заявки на сертификационный экзамен Совета ЕС принимаются онлайн по адресу https://cert.eccouncil.org/lpt-application-form.html.

Сертифицированный этический хакер Ankit Fadia также является программой, признанной во всем мире. Он был разработан всемирно известным авторитетом в области компьютерной безопасности. Он предоставляет новейшие инструменты, методы и методы, используемые киберпреступниками и террористами. Это также показывает, как с ними бороться. Анкит Фадия также показывает, как он взламывает сайты, учетные записи, мобильные телефоны и пароли прямо на ваших глазах.

Потенциал тестирования на проникновение и этического маркетинга огромен благодаря ведущему индийскому порталу сферы услуг Naukri.com, на котором представлено 115 вакансий в этой области.

Роль сертифицированного этического хакера (CEH) и тестера проникновения различна, хотя они попадают в область информационной безопасности. CEH отвечает за защиту ИТ-систем, выполняя определенные процедуры, защищающие систему от внешних угроз. В этой области эксперты работают в качестве аудиторов безопасности, специалистов по сетевой безопасности, тестеров проникновения, администраторов сайтов, консультантов по безопасности в зависимости от знаний, способностей и опыта. Эксперты в этих областях с сертификацией от Совета ЕС пользуются большим спросом в государственном секторе, армии и обороне. Курсы по этическому взлому, соответствующие учебным планам Совета ЕС, подготавливают персонал по информационной безопасности для получения сертификата Совета ЕС. Они предлагаются школами в частном секторе, университетами в нескольких странах.

Вывод

В отрасли можно найти специалистов по информационной безопасности с и без глобальной сертификации. Тем не менее, стоит получить сертификат, так как большинство менеджеров по найму рассматривают сертификаты как фактор при принятии решения о найме. Они получают лучшее начало в карьере, лучшую зарплату и повышение заработной платы.

По данным Бюро статистики труда США, спрос на аналитиков в области информационной безопасности, как ожидается, вырастет на 18% с 2014 по 2024 год, что намного быстрее, чем в большинстве других профессий. По данным Национальной ассоциации компаний, занимающихся разработкой программного обеспечения и услуг (NASSCOM), в Индии всего 50 000 специалистов по кибербезопасности, но к 2020 году стране потребуется пять миллионов специалистов.

Стране требуется 77000 новых этических хакеров каждый год, но в настоящее время только 15 000 обучаются в этой области. Даже лучшим хакерам нужно больше учиться и получить глобальную сертификацию, чтобы завоевать доверие. В связи с растущим спросом на этических хакеров и тестировщиков проникновения, несколько институтов создали в частном секторе различные курсы.

По данным McKinsey, около 70% индийских компаний подвержены кибератакам. В одном недавнем инциденте компании пришлось заплатить огромные деньги, чтобы восстановить контроль над украденными данными.

В США строгие правила в отношении соответствия. В Индии нет эквивалента Закону о мобильности и подотчетности медицинского страхования, который был принят Конгрессом США в 1996 году. Этот закон предназначен для защиты и обработки конфиденциальной медицинской информации Америки. Компаниям, не соблюдающим требования HIPAA, трудно вести бизнес в США.

Эксперты считают, что наряду с этическим взломом, тестированием на проникновение популярность также приобретает оценка уязвимостей, но ее часто путают с тестами на проникновение.

Рекомендуемая статья

Вот несколько статей, которые помогут вам получить более подробную информацию о сертифицированных тестировщиках на проникновение Ethical Hacker VS, поэтому просто перейдите по ссылке.

- Kali Linux vs Ubuntu: преимущества

- Linux против Ubuntu

- Удивительное руководство по определению этического хакера | Сертификация | обучение | Начинающие