Введение в типы межсетевых экранов

Поиск подходящих инструментов для работы представляет собой одну из основных проблем, с которыми сталкиваются предприятия при попытке защитить свои конфиденциальные данные. Большинство компаний могут не иметь четкого представления о том, как найти правильный брандмауэр или брандмауэры для своих нужд, как настроить брандмауэры такого типа или почему такие брандмауэры могут понадобиться даже для обычного инструмента, такого как брандмауэр.

Что такое брандмауэры?

Брандмауэр - это своего рода инструмент кибербезопасности, используемый для контроля сетевого трафика. Межсетевые экраны могут использоваться для изоляции сетевых узлов, внутренних источников или даже специальных программ от внешних источников трафика. Программное обеспечение, аппаратное обеспечение или облако могут быть межсетевыми экранами, причем межсетевые экраны каждого вида имеют различные преимущества и недостатки. Основная задача брандмауэра - блокировать вредоносные сетевые запросы и пакеты данных, допуская при этом законный трафик. Тем не менее, слово «брандмауэр» слишком широко для покупателей ИТ-безопасности. Существует много разных типов межсетевых экранов, каждый из которых работает по-разному, как внутри, так и за пределами облака, для защиты разных типов важных данных.

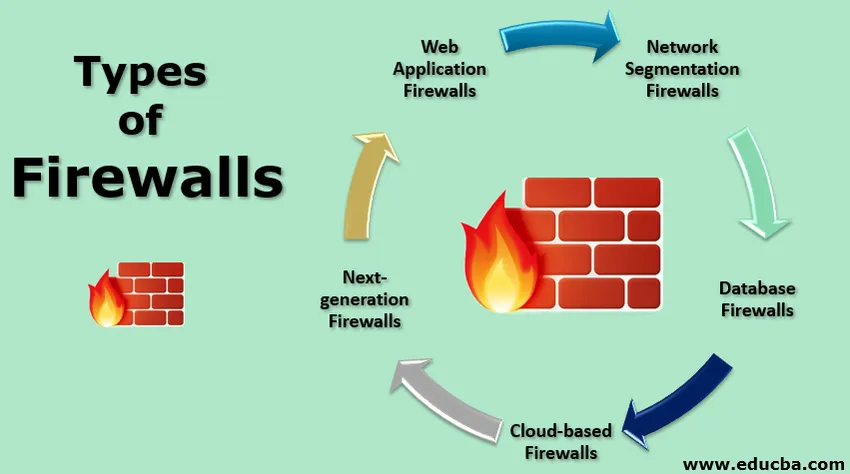

Топ 5 типов брандмауэров

Теперь мы увидим тип брандмауэра:

1. Брандмауэры веб-приложений

Брандмауэр для веб-приложения обычно представляет собой прокси-сервер между приложением на сервере и пользователями приложения, которое обращается к приложению за пределами корпоративной сети. Прокси-сервер принимает входные данные, а затем создает запрос от имени внутреннего клиента с помощью запроса. Основным преимуществом этой конфигурации является то, что база данных защищена от проверок портов, попыток найти код сервера приложений или другого злонамеренного поведения, вызванного конечными пользователями. Чтобы отфильтровать вредоносные запросы, прокси-сервер также анализирует данные, чтобы предотвратить их попадание в базу данных для веб-приложений.

Уровень защиты: высокий, поскольку сервер веб-приложений предлагает буфер для неопознанных и потенциально злонамеренных пользователей, которые в противном случае могли бы иметь прямой доступ к серверу веб-приложений. Это важно, потому что многие приложения несут секретные данные, ценные для хакеров, которые особенно привлекательны в веб-приложениях.

Слабые и слабые стороны: брандмауэры веб-приложений проще, менее уязвимы и их легче исправлять, чем сами веб-серверы. Это означает, что хакеры могут считать приложения за брандмауэром существенно сложными. Но прокси-серверы не поддерживают все приложения легко и могут снизить производительность безопасного приложения для конечных пользователей.

2. Сетевые межсетевые экраны

Брандмауэр для сегментации сети (можно также сказать, говорит, что внутренние сетевые брандмауэры) используется для управления потоками сетевого трафика между местоположениями, операционными областями, подразделениями или другими бизнес-единицами. Применяется в пределах подсети. Таким образом, может быть нарушение сети в одной области, а не по всей сети. Он также может служить для защиты областей сети, которые он гарантирует, таких как базы данных или подразделения исследований и разработок.

Для очень крупных компаний или компаний с сетевыми периметрами, которые трудно защитить, брандмауэры сегментации сети наиболее полезны.

Уровень защиты. Хотя злоумышленник может быть не в состоянии переместить брандмауэр сегментации сети из одной части сети в другую, на практике он может замедлить продвижение злоумышленника только в том случае, если начальный разрыв будет быстро обнаружен.

Сильные и слабые стороны: если агрессор получает доступ к сети, тогда брандмауэру сегментации сети может быть значительно труднее получить доступ к особо важной информации.

3. Базы данных базы данных

Как следует из названия, брандмауэры - это тип брандмауэра для веб-приложений, предназначенный для защиты баз данных. Они обычно устанавливаются прямо на сервер базы данных (или рядом с входом в сеть, где более одного сервера имеют несколько серверов, предназначенных для их защиты). Их цель состоит в том, чтобы выявлять и избегать уникальных серверных атак, таких как межсайтовые скрипты, которые могут привести к конфиденциальной информации в базах данных, к которым злоумышленники обращаются.

Уровень защиты . Потеря конфиденциальной информации, как правило, является дорогостоящей и дорогостоящей, что касается потери доверия и плохой рекламы . Для этого необходимы все соответствующие шаги для защиты баз данных и их данных. Для безопасности этих хранимых данных значительно увеличен сетевой брандмауэр .

Если вы храните ценные или конфиденциальные данные базы данных, настоятельно рекомендуется использовать брандмауэр. По данным Risk Based Security, более 4 миллиардов записей было украдено в четыре раза больше, чем в 2013 году. Когда хакеры продолжают эффективно ориентироваться на базы данных, это означает, что записи становятся все более важными.

Сильные и слабые стороны: серверные брандмауэры могут обеспечить эффективную меру безопасности, а также могут использоваться для отслеживания, проверки и отчетности о соответствии нормативным требованиям. Тем не менее, только если они настроены и изменены правильно и предлагают мало защиты от эксплойтов нулевого дня, они будут эффективными.

4. Облачные брандмауэры

Облачный брандмауэр является альтернативой брандмауэру корпоративного центра обработки данных, но имеет ту же цель: защитить сеть, приложение, базу данных или другие ИТ-ресурсы.

Уровень защиты. Специалист по безопасности, который специализируется на управлении брандмауэром, настраивает облачный брандмауэр и управляет им как службой, чтобы обеспечить превосходную защиту ресурсов, которые он защищает. Он также будет высокодоступным практически без запланированных или незапланированных простоев. Обычно это делается с помощью конфигурации маршрутизаторов компании для перенаправления трафика на облачный брандмауэр, когда мобильные пользователи подключаются к нему через VPN или через прокси-сервер.

Хотя предусмотрены специальные межсетевые экраны для контейнеров, контейнер также может быть защищен с помощью iptables, который запускается в контейнере с межсетевыми экранами хоста.

Сильные и слабые стороны: Настройка брандмауэра контейнера, вероятно, проще, чем брандмауэр хоста, который работает с каждым контейнером. Но это может быть расточительным и трудным оправдать на основе затрат в небольших условиях.

5. Брандмауэры следующего поколения

Брандмауэры следующего поколения используются для защиты сети от нежелательного трафика данных, но они отличаются от обычных брандмауэров. В дополнение к его порту, источнику, IP-адресу назначения и протоколу, NGFW обеспечивают видимость программного обеспечения с полной видимостью стека, просматривая содержимое каждого пакета данных. Это позволяет запретить использование определенных приложений, таких как одноранговые узлы, для приложений совместного использования файлов на уровнях приложений и ограничить такие приложения, как разрешение использовать Skype для передачи голоса по IP-вызовам, но не для совместного использования файлов, с помощью брандмауэра уровня приложений.

NGFW обеспечивает лучшее покрытие сетевого брандмауэра, чем обычный брандмауэр, оставляя затраты и проблемы с производительностью с одной стороны. Кроме того, многие NGFW предоставляют другие функции, такие как обнаружение вторжений, сканирование вредоносных программ, а также проверка программного обеспечения SSL . Они могут быть полезны для организаций с этими приложениями, которые еще не имеют точечных решений, но также могут привести к значительному снижению пропускной способности NGFW при отключении.

Сильные и слабые стороны: NGFW имеет гораздо больший контроль над данными, что позволяет NGFW противостоять более широкому спектру потенциальных угроз и не может получить доступ к корпоративной сети. Однако NGFW стоят дороже, чем традиционные брандмауэры, что может вызвать проблемы с производительностью сети, поскольку они проводят проверку пакетов, а не только фильтры пакетов.

Уровень защиты: довольно высокий, потому что они обеспечивают высокую степень гранулярного контроля. Такие задачи могут потребоваться для соответствия PCI и HIPAA.

Унифицированное управление угрозами

Унифицированные устройства UTM предоставляют малым и средним предприятиям практически полное решение по безопасности в виде единого блока, который подключается к сети. Типичные функции UTM включают в себя стандартные брандмауэры, систему обнаружения вторжений (включая проверку входящего трафика, электронную почту на наличие вирусов и вредоносных программ, внесение в черный список) и черный список веб-адресов, чтобы сотрудники не могли получить доступ к определенным веб-сайтам, таким как фишинг. Брандмауэр веб-приложений и функции брандмауэра следующего поколения (NGFW) также включают в себя безопасные веб-шлюзы (иногда).

Сильные и слабые стороны: UTM имеют ключевое преимущество: одна покупка покрывает все требования безопасности и может контролировать и настраивать все функции безопасности через единую консоль управления. Большинство UTM предлагают базовые уровни безопасности по первоначальной покупной цене, а дополнительные продукты безопасности (такие как IPS) могут быть доступны за дополнительную плату за лицензию. Основным недостатком является то, что UTM не могут предложить тот же уровень безопасности, что и комбинация более сложных продуктов, но это может быть академическим, потому что часто есть выбор между UTM и отсутствием решения по безопасности.

UTM подходят для небольших компаний, которые не имеют специального персонала по безопасности и не имеют необходимого опыта для настройки точечных решений.

Уровень защиты: некоторые UTM хорошо работают для защиты сети, но лучшие в своем классе решения могут предложить лучшую защиту для каждой функции безопасности.

Вывод

Итак, в этой статье мы увидели различные типы межсетевых экранов с их сильными и слабыми сторонами. Какой бы тип брандмауэра вы ни выбрали, имейте в виду, что неисправный брандмауэр может быть хуже, чем брандмауэр, в некотором смысле, потому что он создает опасное впечатление безопасности, предлагая мало или вообще не использует брандмауэры. Я надеюсь, что вы найдете эту статью полезной при выборе подходящего брандмауэра для вашей системы.

Рекомендуемые статьи

Это руководство по типам брандмауэров. Здесь мы рассмотрим 5 основных типов, такие как веб-приложения, сегментация сети, базы данных, облачные брандмауэры и брандмауэры следующего поколения с их сильными и слабыми сторонами. Вы также можете посмотреть следующие статьи, чтобы узнать больше -

- Лучшие 9 Типов Кибербезопасности

- Введение в технологии безопасности

- Что такое фишинговая атака?

- Что такое безопасность сети? | преимущества

- Устройства межсетевого экрана

- Что такое роутер?

- Умения стать полноценным веб-разработчиком