Введение в методы транспонирования

Техника транспонирования - это криптографическая техника, используемая для преобразования обычного текста в зашифрованный. Это достигается путем изменения положения символов в простом тексте. Существуют различные методы, транспонирование является одним из них. В этой статье мы рассмотрим, как техника транспонирования используется для достижения безопасной криптографии.

Методы транспонирования

Ниже приведен список методов транспонирования.

1. Техника ограждения

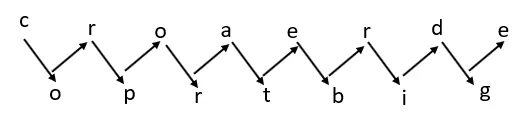

Rail-Fence - это простая техника транспонирования, которая включает в себя написание простого текста в виде последовательности диагоналей и последующее чтение его строка за строкой для получения зашифрованного текста.

Алгоритм

Шаг 1: Запишите все символы простого текстового сообщения в последовательности диагностики.

Шаг 2: Прочитайте простой текст, написанный на шаге 1, как последовательность строк.

Чтобы понять это лучше, давайте рассмотрим пример.

Пример. Предположим, что используется простой текстовый корпоративный мост, и мы хотим создать зашифрованный текст.

Во-первых, мы располагаем простой текст в последовательности диагностики, как показано ниже.

Теперь прочитайте простой текст построчно, например, croaerdeoprtbig.

Итак, здесь обычный текст - корпоративный мост, а зашифрованный текст - croaerdeoprtbig.

Технику Rail-Fence довольно легко сломать.

2. Простые методы столбчатой транспозиции

Простой метод столбчатой транспозиции можно разделить на две части - базовый метод и несколько раундов.

Простая техника столбчатой транспозиции - базовая техника. Техника простого столбчатого преобразования просто упорядочивает простой текст в последовательность строк прямоугольника и считывает его столбчатым способом.

Как работает этот алгоритм?

Шаг 1: Записать все символы простого текстового сообщения построчно в прямоугольник предварительно определенного размера.

Шаг 2: Прочитайте сообщение столбцовым способом, то есть столбец за столбцом.

Примечание. Для чтения сообщения оно не должно быть в порядке столбцов. Это может быть по любой случайной последовательности.

Шаг 3: Результирующее сообщение является зашифрованным текстом.

Пример. Предположим, что обычный текст является корпоративным мостом, и нам нужно вычислить зашифрованный текст, используя простую методику преобразования столбцов.

Давайте возьмем 6 столбцов и расположим простой текст построчно.

| Колонка 1 | Колонка 2 | Колонка 3 | Колонка 4 | Колонка 5 | Колонка 6 |

| с | о | р | п | о | р |

| T | е | б | р | я | |

| d | грамм | е |

Определите порядок столбцов для чтения сообщения - предположим, 1, 3, 5, 2, 4, 6 - это порядок.

Теперь прочитайте сообщение в столбчатой форме, используя определенный порядок. - cadreeorotgpbri

cadreeorotgpbri - это зашифрованный текст.

3. Простая техника столбчатой транспозиции - Несколько раундов

Простая техника столбчатой транспозиции с несколькими раундами такая же, как базовая, только в том, что в нескольких раундах мы повторяем процесс несколько раз.

Работа алгоритма

Шаг 1: Записать все символы простого текстового сообщения построчно в прямоугольник предварительно определенного размера.

Шаг 2: Прочитайте сообщение столбцовым способом, то есть столбец за столбцом.

Примечание. Для чтения сообщения оно не должно быть в порядке столбцов. Это может быть по любой случайной последовательности.

Шаг 3: Результирующее сообщение - зашифрованный текст.

Шаг 4: Повторите процедуру от шага 1 до шага 3 столько раз, сколько необходимо.

Пример. Предположим, что обычный текст является корпоративным мостом, и нам нужно вычислить зашифрованный текст, используя простую методику преобразования столбцов.

Давайте возьмем 6 столбцов и расположим простой текст построчным способом.

| Колонка 1 | Колонка 2 | Колонка 3 | Колонка 4 | Колонка 5 | Колонка 6 |

| с | о | р | п | о | р |

| T | е | б | р | я | |

| d | грамм | е |

Определите порядок столбцов для чтения сообщения - предположим, 1, 3, 5, 2, 4, 6 - это порядок.

Теперь прочитайте сообщение в столбчатой форме, используя определенный порядок. - cadreeorotgpbri

cadreeorotgpbri - это зашифрованный текст.

Давайте выполним шаги с 1 по 3 еще раз.

| Колонка 1 | Колонка 2 | Колонка 3 | Колонка 4 | Колонка 5 | Колонка 6 |

| с | d | р | е | е | |

| о | р | о | T | грамм | п |

| б | р | я |

Во второй итерации порядок столбцов будет таким же.

Шифрованный текст - cobdoiegarrrtep

Продолжите ту же процедуру, если требуется больше итераций.

4. Вернам Шифр

Подмножество шифра Vernam называется одноразовым блокнотом, потому что оно реализовано с использованием случайного набора неповторяющихся символов в качестве входного текста шифра.

Примечание. Если входной зашифрованный текст используется для транспонирования, он никогда не используется для других сообщений. Длина входного зашифрованного текста должна быть равна длине простого текста.

Работа алгоритма

Шаг 1: Расположите все символы в простом тексте как число, то есть A = 0, B = 1, … .. Z = 25.

Шаг 2: Повторите ту же процедуру для всех символов входного зашифрованного текста.

Шаг 3: Добавьте каждое число, соответствующее символам простого текста, к соответствующему номеру символа входного шифра.

Шаг 4: Если сумма числа больше 25, вычтите 26 из него.

Шаг 5: Переведите каждое число суммы в соответствующие символы.

Шаг 6: Результатом шага 5 будет зашифрованный текст.

В шифре Вернама, когда используется текст входного шифра, он никогда не будет использоваться для любого другого сообщения, поэтому он подходит только для коротких сообщений.

Пример: обычный текст - educba, а зашифрованный - ntcbar

| Простой текст | е | d | U | с | б | |

| 4 | 3 | 20 | 2 | 1 | 0 | |

| Введите зашифрованный текст | N | T | с | б | р | |

| 13 | 19 | 2 | 1 | 0 | 17 | |

| Добавление обычного текста и ввода зашифрованного текста | 17 | 22 | 22 | 3 | 1 | 17 |

| Зашифрованный текст | р | вес | вес | d | б | р |

Следовательно, зашифрованный текст - это rwwdbr.

Рекомендуемые статьи

Это руководство по технике транспозиции. Здесь мы обсуждаем Список методов транспонирования с шагами, примерами и работой алгоритмов. Вы также можете посмотреть на следующую статью.

- Сортировка в C ++

- Алгоритм ИДЕИ

- Создать пользователя в Linux

- Типы шифров