Методы защиты данных

Если Интернет и информационные технологии сделали нашу жизнь проще, это также породило ряд угроз, связанных с безопасностью. Следовательно, одинаково важно защитить ваши важные данные и другую информацию с помощью соответствующих методов защиты данных и конфиденциальности данных. Однако ваша первая задача - определить конфиденциальные данные, которые вы хотите защитить от утечки. Эта идентификация может быть сделана только после того, как вы тщательно завершили аудит. Как только вы поймете значение безопасности данных, ваша следующая задача - получить методическое понимание того, какие части ваших данных уязвимы и нуждаются в определенной защите.

В наши дни хакеры, фишеры и фармеры стали достаточно умными, поэтому вам нужно быть умнее их, чтобы свести на нет любые существующие факторы риска. Методы защиты данных всесторонне подчеркивают все жизненно важные шаги, которые необходимо предпринять для обеспечения безопасности и сохранности вашей информации. Но на этом этапе важно помнить, что не все шаги могут быть применимы и актуальны для каждой компании.

Давайте начнем с 8 важных примеров методов защиты данных и конфиденциальности:

# 1. Методы защиты данных - установка антивирусного программного обеспечения

После того, как вы поймете, что означает безопасность данных, давайте начнем с различных видов вирусов, и вредоносные угрозы продолжают атаковать компьютерную систему. Следовательно, становится совершенно необходимым, чтобы на каждой компьютерной системе было установлено обновленное антивирусное программное обеспечение, и это один из лучших примеров защиты данных. Простая установка программного обеспечения не решит ваших задач, но вам необходимо регулярно обновлять его, по крайней мере, в течение недели. У вас должны быть знания по настройке программного обеспечения. Тем не менее, вам также важно знать о различных видах вирусов. Конечно, они являются нежелательными гостями, проникающими в ваш компьютер через различные источники, такие как внешние жесткие диски, включая зараженные перьевые диски, компакт-диски или DVD-диски, просмотр незащищенных веб-сайтов, электронные письма и другие файлы и документы. Некоторые вирусы могут быть легко обнаружены и удалены с помощью антивирусного программного обеспечения, в то время как другие скрыты, и их становится трудно отследить. Помимо вирусов, компьютер может также пострадать от

- Троянские кони

Это греческий термин, который, если он проникнет в ваш компьютер, может принести вредоносные коды, которые могут оказать неблагоприятное воздействие на важные файлы и программное обеспечение. Троянские кони в основном атакуют систему, когда вы скачиваете что-то из неизвестного и незащищенного источника. Таким образом, вам необходимо проверить подлинность веб-сайта перед началом загрузки файла.

- черви

По словам экспертов по безопасности, черви представляют даже большую угрозу, чем вирус, и могут легко проникнуть в вашу систему. Они обычно атакуют с помощью мошеннических писем или поддельных сайтов, заражающих файлы и документы. Они распространяются быстрее и одновременно атакуют основную систему.

# 2. Установка последних обновлений для методов очистки данных. Угрозы.

В ходе исследования было установлено, что большая часть программного обеспечения Microsoft, такого как операционная система, такая как Windows XP, содержит высокочувствительные коды. Вполне вероятно, что в этих кодах могут быть некоторые ошибки, которые иногда трудно обнаружить, но это также один из лучших примеров защиты данных. Эти ошибки в основном включают неправильное функционирование кодов, блокировки программ и так далее. Они имеют тенденцию ослаблять безопасность, которой легко пользуются хакеры. Они могут получить доступ к защищенным файлам и часто могут повредить данные различными незаконными способами.

Однако это не значит, что такие вопросы не могут быть решены. Вы можете использовать обновления и патчи, загрузив их бесплатно. Они также упоминаются как пакеты обновления. Вы должны следить за обновлениями программы. Лучше не использовать старые версии операционной системы Microsoft или MS Office, такие как 1998, 2001, 2003, XP, 0W или doc, Powerpoint, Excel, Outlook и так далее.

# 3. Методы защиты данных - не используйте шпионское и рекламное ПО

Как владелец компьютера, вы должны быть не только бдительными в отношении угроз вирусов и червей, проникающих в компьютерную систему, но также и других угроз, которые являются злыми и опасными для ваших конфиденциальных файлов и документов. Лучше просматривать или просматривать Интернет в одиночку. Следите за тем, чтобы никто не следил за вашими привычками просмотра и не собирал конфиденциальную информацию с вашего компьютера. Но перед этим вы должны знать, что рекламное ПО есть.

- Adware

Рекламное ПО обычно является шпионским программным обеспечением, с помощью которого человек может узнать, какие веб-страницы вы посещаете в Интернете. Возможно, вы сталкивались с всплывающей рекламой, которая в основном появляется в другом окне при просмотре Интернета. Если вы хотите избавиться от такой ненужной рекламы, вам нужно обездвижить некоторые части элементов управления JavaScript и ActiveX. Тем не менее, есть несколько исключений для поддельного рекламного ПО. Это во многом зависит от подлинности программного обеспечения и соглашений о его лицензировании.

- Spyware

С другой стороны, шпионское ПО похоже на нежелательные ошибки, которые сами по себе нарушают ваш компьютер. В основном это троянские кони или нелегальный файл, который автоматически загружается, даже если вы этого не хотите. Он разделяет вашу информацию и ваши действия на вашем компьютере, тем самым записывая их все на жесткий диск без вашего ведома. Это действительно облегчает работу хакеров, поскольку они могут легко обнаружить вашу конфиденциальную информацию, такую как пароли, банковские реквизиты, PIN-код карты банкомата и так далее.

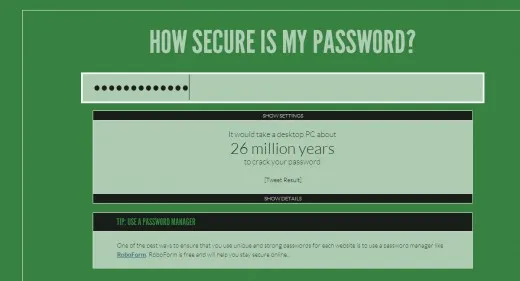

# 4. Методы защиты данных - всегда выбирайте необычный и хитрый пароль

Много раз вы, должно быть, читали, что хакеры смогли взломать учетную запись электронной почты или веб-сайт, потому что они могли легко взломать пароль. Пароль является одним из важных инструментов, которые хранят всю вашу информацию в безопасности. Желательно выбрать пароль, который имеет хорошую силу с точки зрения символов. Вы можете жаловаться, что сложные пароли довольно сложно запомнить, и часто люди забывают их забыть. Но вы можете записать это где-нибудь. Следующие необходимые шаги должны быть обеспечены, чтобы сохранить ваш пароль-

- Всегда записывайте свой пароль в надежном и безопасном месте, а не на экранах монитора компьютера, где он может быть легко доступен

- Когда вы входите в свою учетную запись (электронная почта, Facebook или Twitter), администратор обычно предлагает вам два варианта; Запомните пароль и нет. Никогда не выбирайте первый вариант. Таким образом, любой, кто управляет вашим компьютером, может просмотреть ваш пароль.

- Не раскрывайте свой пароль никому, даже ближайшему другу или родственнику, которому вы полностью доверяете

- Вы должны продолжать менять свой пароль в течение нескольких месяцев. Никогда не держите один пароль для любой учетной записи слишком долго

- Попробуйте сохранить разные пароли для разных учетных записей. Например, пароль вашего идентификатора электронной почты не должен совпадать с Facebook или наоборот. Предположим, вы должны отправить по электронной почте идентификаторы, даже тогда пароль никогда не должен быть одинаковым

# 5. Методы защиты данных - создание надежного пароля

Надежный пароль также находится в списке примеров безопасности данных, потому что вы уже хорошо знаете о необходимости создания полного и надежного пароля, который не попадет на радар хакеров. Злоумышленники обычно используют инструменты для взлома паролей, такие как интеллектуальное угадывание, автоматизация и словарь атак.

Некоторые важные характеристики надежного пароля

- Идеальная длина любого пароля - не менее восьми символов.

- Он всегда должен включать символ, набранный в верхнем регистре, нижнем регистре, специальные символы, такие как (@, #, $), также известные как символы, и, по крайней мере, одно число от одного до нуля. Идеально ставить символы во вторую или шестую позицию

- Пожалуйста, сделайте это как ваши пароли; Ваше имя, идентификатор пользователя, дата рождения, место, где вы живете, имя ваших родителей, название школы или учреждения, номер вашего транспортного средства, номер мобильного телефона или любое чрезвычайно простое слово.

Рекомендуемые курсы

- Программа на Windows 10

- Программа тестирования программного обеспечения

- Программа программирования Python

- Сертификационный онлайн-тренинг в Джанго

# 6. Методы защиты данных - старайтесь избегать угроз электронной почты

Мы часто полагаем, что электронная почта является одним из наиболее важных и эффективных средств электронных коммуникаций сегодня. Это абсолютно правильно. Однако нужно посмотреть и на другую сторону медали. Если вы не бдительны и не ведете бдение в своей учетной записи электронной почты, то у вас много проблем. Кибер-эксперты считают, что электронная почта - это самый простой и быстрый способ, который злоумышленники используют для отправки вирусов в большую часть компьютерных систем в офисе. Вот шаги для обеспечения безопасности и конфиденциальности электронной почты.

- Защищенные паролем электронные письма

Почти каждый идентификатор электронной почты защищен паролем, и вам необходимо войти в систему, введя имя пользователя и пароль. Никто не может использовать вашу учетную запись электронной почты в любых целях, не зная пароля.

- Проверьте все перед нажатием Отправить

Отправить сообщение кому угодно очень просто, просто нажав кнопку «Отправить». Тем не менее, вы должны быть очень осторожны, прежде чем отправлять электронную почту кому-либо. Следует убедиться, что вы ввели правильный и полный адрес электронной почты получателя. Как владелец компании, вы обязаны обучать своих сотрудников процессу защиты конфиденциальной информации.

- Поддерживать заявления о конфиденциальности

У большинства крупных компаний есть заявление о конфиденциальности, которое включено в их электронные письма. В основном вы найдете его ближе к концу письма, вероятно, в виде текста подписи. Ну, если вы спросите эксперта, он наверняка скажет, что это отличный инструмент для вашего актива.

- Не попасть под фишинговую атаку

Это обычные уловки, используемые хакерами или фишерами для ловли жертв с помощью поддельных или ложных идентификаторов электронной почты, чтобы узнать некоторую конфиденциальную информацию, такую как банковские реквизиты и другую финансовую информацию. Они часто используют логотипы компаний и идентификаторы электронной почты известных и крупных компаний для нацеливания на своих жертв. Электронная почта будет выглядеть полностью аутентичной, но это просто незаконная почта. Они пытаются соблазнить людей огромными денежными призами и другими наградами. Пожалуйста, будьте очень осторожны и не отвечайте на подобные письма. Удалите их немедленно.

- Использование шифрования электронной почты

Это еще один эффективный и полезный способ защиты ваших электронных писем от хакеров, особенно если содержание сообщения является чрезвычайно конфиденциальным. В таком случае для любого действительно становится довольно трудно декодировать контент, потому что он находится в незашифрованном формате.

- Используйте спам-фильтры

Спам - это ненужные или нежелательные электронные письма, которые входят в ваш почтовый ящик и каждый раз, когда вам нужно их очистить. Однако, используя спам-фильтры, вы можете избавиться от таких нежелательных писем, поскольку они не позволят им приходить на ваш почтовый ящик. Вы знаете, что большинство спама - это поддельные электронные письма, которые не имеют никакого отношения к вашей работе. Они могут быть отправлены намеренно загружены вирусом, чтобы нарушить работу компьютерной системы.

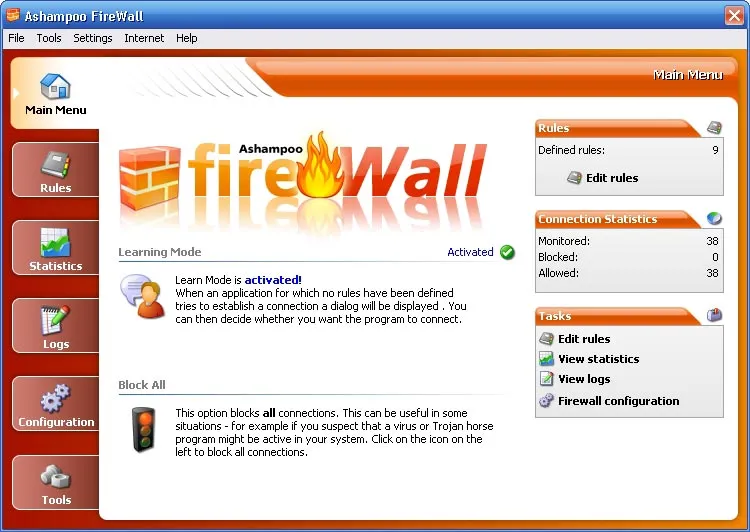

# 7. Методы защиты данных - полезность установки брандмауэра

Установка брандмауэра также является одним из примеров безопасности данных, поскольку при использовании Интернета установленное соединение устанавливается с обеих сторон. Однако при доступе к Интернету вы можете неосознанно столкнуться с некоторыми несанкционированными веб-страницами. Таким образом, вам нужен сильный инструмент безопасности, чтобы предотвратить такой случай. Практически говоря, брандмауэр всегда играет важную роль в защите вашей системы от посещения поддельных веб-сайтов. Он будет следить за всеми портами и предупредит вас, как только вы войдете на незащищенную территорию веб-сайта.

Вы можете установить важный брандмауэр в виде аппаратного обеспечения или программного обеспечения для защиты данных. Говоря о процессе установки, программные брандмауэры всегда проще в установке. Однако их можно использовать только для одной компьютерной системы. С другой стороны, аппаратные брандмауэры в основном защищают всю сеть компьютерных систем. Какое бы подключение к интернету вы не использовали; важно установить брандмауэр как для вашей персональной системы, так и для офиса.

# 8. Методы защиты данных - блокировка всех важных файлов и документов

В Примерах безопасности данных блокировка ваших файлов и документов также является полезным примером методов защиты данных, потому что к электронным данным можно получить доступ из любой точки мира, и поэтому, если вы не хотите, чтобы все ваши документы были доступны всем, заблокируйте и защитите ваши данные, где бы они ни находились. Тем не менее, вы должны помнить место, где вы сохранили свои данные. Кроме того, крайне важно защитить и ваши серверы.

Техника безопасности данных Заключение

Данные и другая важная информация, хранящаяся в компьютерной системе, являются конфиденциальными и конфиденциальными как для вас, так и для вашей компании. Принимая во внимание все большие киберугрозы, обеспечение надежной и усиленной защиты данных и конфиденциальности стало очень важным. В дополнение к выполнению этих шагов, вы всегда должны оставаться бдительными и внимательными при использовании Интернета.

Рекомендуемые статьи

Это руководство для ИТ породило ряд угроз, связанных с безопасностью. Вот 8 основных способов обеспечения полной безопасности данных и конфиденциальности. Это следующие внешние ссылки, связанные с методами защиты данных.

- 32 Важные инструменты кибербезопасности, о которых вы должны знать

- Самые эффективные приложения для защиты Android (последние)

- Важный шаг к успеху в программировании на Python (хитрости)

- Комплексное руководство по Android и Open Source Security (OS)

- Информация о функции PROPER в Excel