Источник изображения: torproject.org

Источник изображения: torproject.org

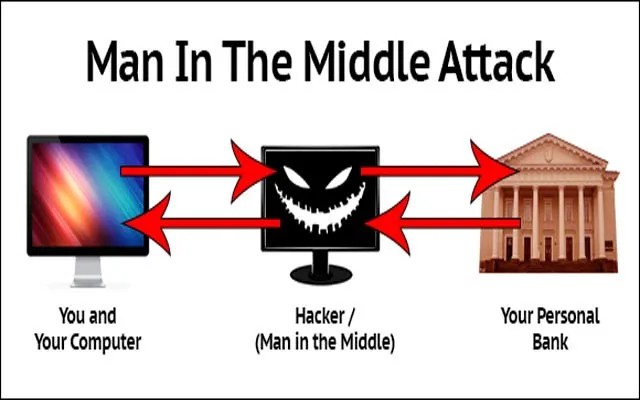

Да. Я знаю. Название кажется страшным. Но это не название какого-то фильма. Но могу поспорить, что это так же страшно, как и получается. MITM «Человек посередине» - это тип атаки, используемый для взлома и захвата сети.

Но почему имя Человек в середине MITM. Подождите! Это не так! Ранее он был известен как Обезьяна - в середине. Я не знаю, почему это так назвали, но я точно знаю, почему MITM «Человек в середине» - это имя. Следующая картина не требует пояснений.

Источник изображения: github.com

Атака «Человек посередине» (MITM)

Все еще в сомнениях? Позвольте мне объяснить это вам. Предположим, что вы человек, который обязан регулярно посещать сайт вашей компании для выполнения какого-либо вида работы. Вы посещаете место своих клиентов и прикрепляете свой ключ для запуска интернета.

Но вы видите, что вам не удалось пополнить свой интернет-пакет (только предположим). И теперь вы даже не можете перезарядить его из-за того, что ваш интернет не работает.

Теперь клиент достаточно хорош, чтобы позволить вам получить доступ к его беспроводной локальной сети или Wi-Fi в нашем случае. Но дело в том, безопасно ли это? Точно нет. Ты, мой друг, теперь можешь стать жертвой какого-то крупного корпоративного шпионажа. Хахаха … Не совсем, но я хочу сказать, что это небезопасно. Позвольте мне объяснить это вам другим способом.

То, что я сказал вам выше, было просто предупреждением. Я сделал это в реальной жизни, и позвольте мне показать вам последствия этого. Я тестер проникновения для начала.

Все, что я собираюсь здесь сказать, - это то, что я предлагаю вам сделать в домашней обстановке или в лаборатории. Делая это в публичном месте, вы можете столкнуться с серьезными юридическими проблемами. (Короче говоря, пока у вас нет хорошего адвоката, не делайте этого).

Инцидент

Два года назад, когда я все еще учился хакерству (я все еще учусь), я сидел в McDonalds в Пуне, Индия. На той неделе у меня был интернет из-за сильных дождей. И так как я человек, который не может жить без интернета, я решил разбить McDonalds, потому что у него БЕСПЛАТНЫЙ Wi-Fi.

Да, люди обычно сразу же попадают в место, где есть бесплатный интернет (по крайней мере, люди в Индии), не задумываясь о проблемах, которые это может вызвать (из-за таких, как я).

Итак, я запустил свой ноутбук. В тот момент я установил Arch Linux, который до сих пор мой любимый. Но то, что я сделал, можно было сделать на любом ноутбуке, установленном с базовой ОС Linux (YES-Its Linux). Мне было скучно, и так как мне нечего было делать, я начал атаку MITM ради забавы. Эта атака довольно сложна.

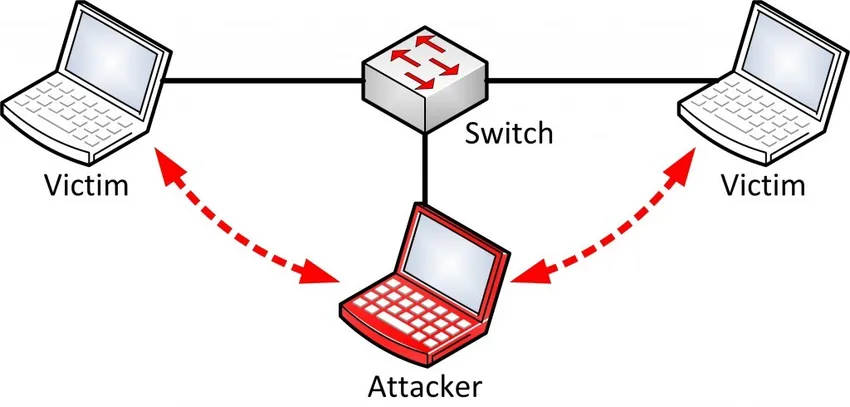

Это, вероятно, заставит другие компьютеры и сотовые телефоны в сети думать, что я маршрутизатор, и передавать все пакеты через меня. Если вас это не пугает, тогда вам следует.

Причина этого в том, что теперь я обрабатываю каждую информацию, которая проходит через сеть; как входящий, так и исходящий трафик. Теперь я могу просматривать пакеты, анализировать их и просматривать все данные, проходящие через них.

Будь то люди, заходящие на сайты социальных сетей, люди, разговаривающие друг с другом или еще хуже, люди, совершающие банковские операции. Обычно я бы держался подальше, как только увидел цифровой сертификат любого банка. Но то, что я сделал бы ради забавы, - это то, что я буду изменять чаты, которые раньше делали люди.

Это было серьезно весело. WhatsApp защищен (или, по крайней мере, вы не можете взломать его, как только он пройдет через сеть). Многие люди использовали We-chat и Hike, которые имели крайне низкое шифрование или вообще не использовали шифрование. Поэтому, когда парень просил девушку встретиться где-нибудь, я обычно менял адрес их встречи.

Я знаю, что это по-детски, но, как я уже сказал, это было весело. (Я на самом деле сделал гораздо больше, чем просто это). Итак, дело в том, что я мог не только видеть происходящие транзакции и трафик, я даже мог их менять, отправлять что-то совершенно не в чарты.

Например, если кто-то проигрывает видео на YouTube, я мог бы полностью изменить это видео с помощью простого JavaScript и троллить их. Теперь позвольте мне еще раз спросить вас о моем первом примере использования совершенно случайного Wi-Fi. Как вы думаете, это безопасно?

Рекомендуемые курсы

- R Studio Anova Techniques Учебный комплект

- Сертификационный онлайн-тренинг в AngularJS

- Профессиональное обучение ISTQB уровня 1

- Обучение основам профессионального тестирования программного обеспечения

Как и почему

Хорошо, теперь главный вопрос, который вы все ждали, чтобы задать? Почему? Это, вероятно, даже не вопрос. На это есть много ответов, например, чтобы обезопасить себя или понять риски и научную информацию о том, как это работает на самом деле, а также о том, как узнать и поймать любого, кто делает то же самое с вами.,

Итак, для начала, чтобы провести атаку MITM, я рекомендую использовать Kali Linux. Таким образом, вам не составит труда установить что-либо, потому что Kali Linux - тестируемое программное обеспечение, и оно поставляется практически со всеми предустановленными инструментами.

MITM обычно выполняется с использованием отравления ARP. MITM включает в себя кражу файлов cookie, перехват сеансов, где вы можете захватить весь сеанс входа любого пользователя, и многое другое.

Имея достаточно информации, можно даже выполнить атаку распределенного отказа в обслуживании и отключить всю сеть. Я не буду записывать здесь полные фрагменты кода. Но я бы рассказал вам основы MITM, с чего можно начать. Причина этого заключается в том, что атака в основном зависит также от безопасности маршрутизатора.

Вы просто не можете взять ноутбук в эти дни и взломать что-нибудь. Вам нужна правильная настройка для этого. Итак, после установки kali linux я бы порекомендовал иметь хороший мониторинг и вводить Wi-Fi.

Тот, который я использовал в течение нескольких месяцев, это TP-Link Wn722n. У него хороший радиус действия, он чрезвычайно мощный и портативный для проведения MITM-атак.

Теперь все, что вам нужно сделать, это использовать ArpSpoof, чтобы подделать ваш Mac ID, чтобы позволить сети думать, что вы маршрутизатор, а затем перехватить весь пакет через Wireshark и tcpdump. Вы также можете прослушивать трафик с помощью Dsniff, но, тем не менее, вы не сможете прослушивать https пакеты.

Dsniff работает только с незащищенным сокетом, то есть с http, а не с https. Для работы с http вам потребуется использовать SSL Strip, чтобы отбросить уровень защищенных сокетов, а затем прослушать пакеты через него.

Есть еще несколько вещей, которые нужно иметь в виду. Убедитесь, что ваш брандмауэр настроен на прием этих пакетов. Кроме того, если вы делаете это в локальной сети, это не проблема, но если вы пытаетесь сделать это в глобальной сети, то вам придется перенести его вперед для получения этих пакетов.

Ниже приведены несколько инструментов атаки MITM, которые можно использовать:

Для окон:

Каин и Авель - инструмент с графическим интерфейсом для анализа ARP Poisoning. Так как я в этой области уже давно, я бы предпочел не переходить на человека в середине инструментов атаки для окон. Причина в том, что если вы пытаетесь сделать несколько атак, Windows не поможет. Вам придется переключиться на Linux или иметь несколько компьютеров, что не очень хорошо.

Для Linux:

- Ettercap и Wireshark: перехватывать пакеты в локальной сети

- Dsniff: для захвата SSH логинов

- SSLStrip - удалить защищенный слой поверх пакетов

- Airjack - сделать несколько MITM за один раз

- Wsniff - инструмент для удаления SSL и HTTPS

Если вы думали, что это так, подождите. Есть еще одна платформа, о которой большинство из вас может даже не знать: и это мой любимый Android. Давайте посмотрим, что Android имеет в своем магазине:

- Dsploit - инструмент для разных типов MITM-атак

- Zanti2 - Zanti - коммерческое программное обеспечение, ранее это было платное приложение, но недавно они сделали его бесплатным. Это чрезвычайно сильно в случае MITM и других атак

- Wireshark - такой же, как Linux

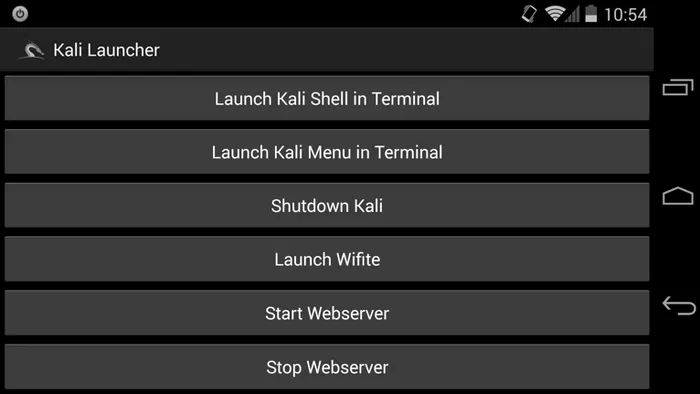

- Кали Линукс - Да. Для Android доступен Kali Linux, который теперь известен как NetHunter. Самое приятное то, что вы даже можете подключиться к своему домашнему компьютеру через ssh, а затем начать взлом, не оставляя никаких следов.

Итак, в следующий раз, когда вы увидите, что кто-то возится с вашей сетью, вам нужно сомневаться не только в парне с ноутбуком. Любой человек с хорошим Android-телефоном, таким как Nexus или One plus, может взломать вашу сеть, даже если вы об этом не знаете.

Вот как выглядит графический интерфейс пользователя Kali на Nethunter:

Источник изображения: kali.org

Паранойя - ключ к безопасности

Единственный способ оставаться в безопасности в этом мире паразитов - оставаться параноиком. Это не только для атаки MITM, но потому что это для всего. Ниже приведены несколько шагов, которые вы можете учитывать при доступе к общедоступному Wi-Fi, чтобы обезопасить себя:

- Всегда используйте VPN при подключении к почтовым сервисам

- Используйте безопасную электронную почту с достойной защитой электронной почты для обнаружения вредоносных программ, например: Google или Protonmail

- Если вы сами являетесь владельцем общедоступного Wi-Fi, вы должны установить IDS, т. Е. Систему обнаружения вторжений, для захвата любого типа нестандартной активности.

- Время от времени проверяйте свои учетные данные, чтобы узнать, не произошло ли какое-либо случайное действие или к нему не было доступа из другого места. Меняйте свои пароли каждый месяц. И самое главное, не делайте их проще для людей взломать. Большинство людей хранят пароли вроде 18two19Eight4. Этот пароль очень легко взломать, потому что это может быть просто дата рождения, то есть 18 февраля 1984 года. Пароли должны быть похожи на 'iY_lp # 8 * q9d'. Да, вот так выглядит прилично безопасный пароль. Я не говорю, что это безотказно. Но он будет потреблять в 10 раз больше времени, чем в предыдущем случае.

Так что это будет на данный момент. Ждите моего следующего блога о кибербезопасности для получения дополнительных обновлений. До тех пор, оставайтесь в безопасности и продолжайте взламывать.

Статьи по Теме:-

Вот несколько статей, которые помогут вам получить более подробную информацию о Secret Attacker, поэтому просто перейдите по ссылке.

- 13 типов правил этикета электронной почты, которые вы, возможно, нарушаете

- Java Интервью Вопросы для Fresher | Самое важное

- 6 типов кибербезопасности | Основы | значение

- Linux против Windows - узнайте 9 самых удивительных отличий

- CEH vs CPT (сертифицированный этический хакер против сертифицированных тестеров на проникновение)